Phần mềm độc hại ClipBanker ẩn trong add-in Microsoft Office giả mạo trên SourceForge thay thế địa chỉ ví crypto, đánh cắp tiền người dùng, theo Kaspersky.

Một chiến dịch phát tán phần mềm độc hại tinh vi đang nhắm vào người dùng tiền mã hóa thông qua các tiện ích mở rộng Microsoft Office giả mạo được tải lên nền tảng chia sẻ mã nguồn SourceForge. Theo báo cáo ngày 8/4 của công ty an ninh mạng Kaspersky, các gói cài đặt này chứa mã độc ClipBanker – một loại phần mềm chuyên đánh cắp địa chỉ ví bằng cách thay thế nội dung trong bộ nhớ tạm của người dùng.

ClipBanker được thiết kế để âm thầm theo dõi clipboard trên thiết bị bị nhiễm. Khi người dùng sao chép địa chỉ ví tiền mã hóa – vốn là thao tác phổ biến để giảm thiểu sai sót so với việc nhập thủ công – phần mềm độc hại sẽ ngay lập tức thay thế địa chỉ này bằng ví của kẻ tấn công. Nhóm Nghiên cứu Phần mềm độc hại của Kaspersky cảnh báo: “Nếu thiết bị đã bị nhiễm ClipBanker, tài sản số có thể bị chuyển đến một ví hoàn toàn ngoài ý muốn của nạn nhân.”

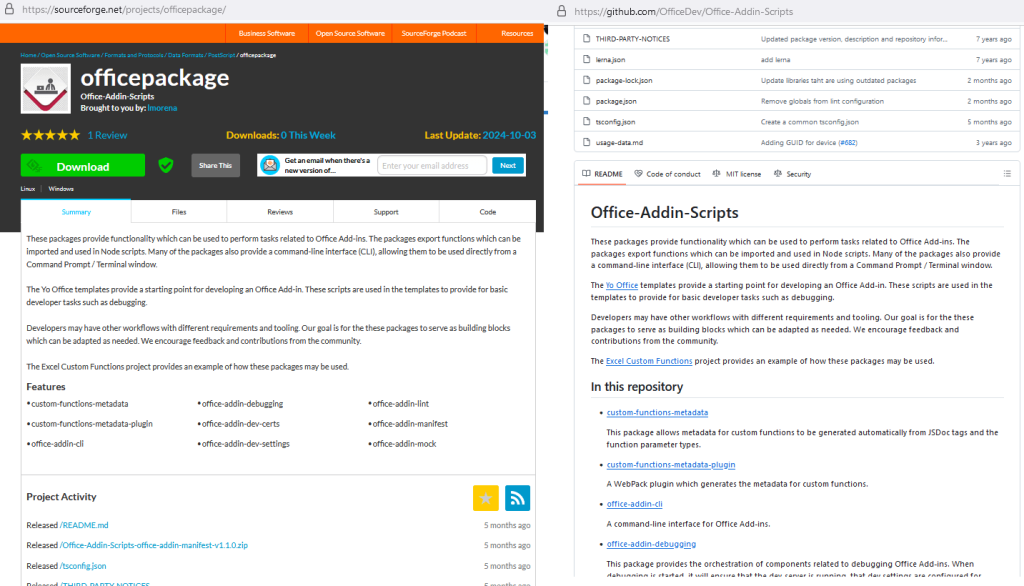

Một trong các gói phần mềm độc hại được xác định mang tên “officepackage”. Gói cài đặt này chứa các add-in thật của Microsoft Office nhằm qua mặt người dùng, đồng thời bí mật cài cắm mã độc ClipBanker. Để tăng tính thuyết phục, những kẻ tấn công đã tạo dựng một trang dự án giả mạo trên SourceForge, mô phỏng giao diện của một công cụ lập trình hợp pháp, kèm theo các nút tải về và mô tả sản phẩm. Trang này thậm chí có thể hiển thị trong kết quả tìm kiếm, làm gia tăng khả năng người dùng tải về mà không cảnh giác.

Bên cạnh đó, Kaspersky cũng ghi nhận các dấu hiệu kỹ thuật bất thường. Một số tập tin trong gói cài đặt có dung lượng quá nhỏ so với chuẩn thông thường của phần mềm văn phòng, trong khi một số khác lại được “làm phồng” kích thước bằng dữ liệu rác, nhằm tạo cảm giác về một trình cài đặt chính thống.

Quy trình lây nhiễm còn bao gồm khả năng thu thập và gửi thông tin thiết bị của nạn nhân – như địa chỉ IP, quốc gia và tên người dùng – tới máy chủ của kẻ tấn công thông qua nền tảng nhắn tin Telegram. ClipBanker cũng có khả năng tự kiểm tra xem hệ thống đã từng bị nhiễm hay chưa, phát hiện phần mềm diệt virus và tự xóa để tránh bị phát hiện nếu cần thiết.

Kaspersky cho biết giao diện phần mềm độc hại được viết bằng tiếng Nga, cho thấy chiến dịch nhiều khả năng nhắm đến người dùng sử dụng tiếng Nga. Từ tháng 1 đến cuối tháng 3 năm nay, hơn 90% trong số 4.604 thiết bị bị ảnh hưởng được ghi nhận tại Nga.

Tuy nhiên, nguy cơ không dừng lại ở việc đánh cắp tiền mã hóa hay cài đặt phần mềm đào coin. Những thiết bị bị xâm nhập còn có thể bị rao bán quyền truy cập cho các nhóm tội phạm mạng khác, tiềm ẩn nhiều rủi ro nghiêm trọng hơn.

Kaspersky khuyến cáo người dùng chỉ nên tải phần mềm từ các nguồn chính thức và đáng tin cậy. Việc sử dụng phần mềm bẻ khóa (pirated software) hoặc tải về từ các trang không rõ nguồn gốc là phương thức phổ biến mà tội phạm mạng lợi dụng để phân phối mã độc.

Bối cảnh này cho thấy xu hướng gia tăng nhắm mục tiêu vào ví tiền mã hóa, tương đồng với cảnh báo gần đây từ công ty bảo mật ThreatFabric – đơn vị từng phát hiện phần mềm độc hại trên Android tạo giao diện ví giả để đánh cắp cụm từ khôi phục của người dùng.