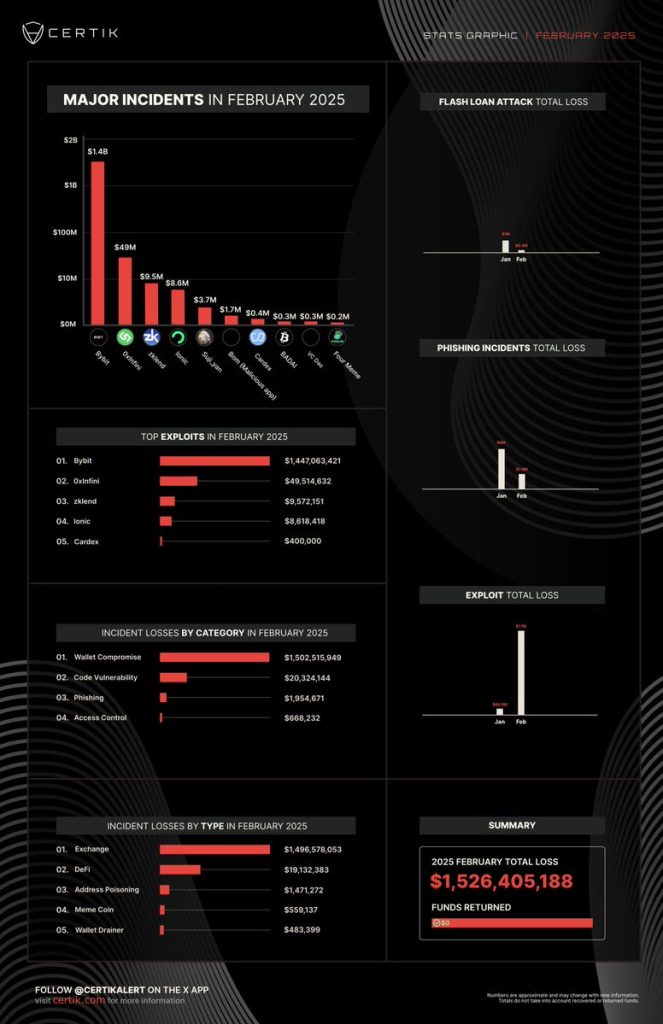

Tổng thiệt hại 1,5 tỷ USD từ các vụ tấn công mạng vào hệ sinh thái tiền mã hóa đã phơi bày những lỗ hổng bảo mật nghiêm trọng, đồng thời nhấn mạnh sự cấp thiết của việc nâng cấp các chương trình săn lỗi (bug bounty).

Ngành tiền mã hóa đang đối mặt với làn sóng tấn công mạng ngày càng gia tăng, với mức độ thiệt hại lên đến 1,5 tỷ USD chỉ riêng trong tháng 2. Theo báo cáo ngày 3/3 của công ty bảo mật blockchain CertiK, con số này đánh dấu mức tổn thất kỷ lục, cho thấy hệ thống bảo mật của nhiều sàn giao dịch và ví tiền điện tử vẫn tồn tại những lỗ hổng đáng lo ngại.

Đáng chú ý, vụ hack sàn giao dịch Bybit chiếm phần lớn tổng thiệt hại, với con số hơn 1,4 tỷ USD, phản ánh một vấn đề mang tính hệ thống cần được khắc phục khẩn cấp.

Marwan Hachem, Giám đốc vận hành của công ty an ninh mạng FearsOff và một hacker mũ trắng có nhiều kinh nghiệm, nhận định rằng các chương trình bug bounty hiện nay chưa đủ sức hấp dẫn để thu hút những chuyên gia bảo mật hàng đầu. Ông cho biết, vụ hack Bybit bắt nguồn từ một lỗ hổng nằm ngoài phạm vi chương trình săn lỗi, khiến những hacker mũ trắng dù phát hiện vấn đề cũng không được khuyến khích báo cáo.

Cụ thể, chương trình bug bounty của Safe – nhà cung cấp ví multisignature cho Bybit – không bao gồm các lỗi liên quan đến giao diện người dùng (UI) và backend, tạo điều kiện để tin tặc khai thác lỗ hổng và gây thiệt hại nghiêm trọng. Bên cạnh đó, mức thưởng tối đa quá thấp (4.000 USD trên nền tảng Bybit và 10.000 USD trên HackerOne) cũng làm giảm động lực của các hacker mũ trắng trong việc báo cáo lỗ hổng.

Hachem nhấn mạnh rằng thay vì chỉ treo thưởng hậu hĩnh sau khi sự cố xảy ra để khuyến khích hacker hoàn trả tài sản, các sàn giao dịch cần chủ động tăng mức thưởng bug bounty ngay từ đầu. Cách tiếp cận này sẽ giúp phát hiện và khắc phục lỗ hổng trước khi chúng bị tin tặc khai thác.

Bên cạnh việc cải thiện chương trình bug bounty, CertiK khuyến nghị các sàn giao dịch áp dụng các biện pháp bảo mật nghiêm ngặt hơn. Các giải pháp này bao gồm sử dụng thiết bị ký giao dịch offline (air-gapped signing), triển khai môi trường hệ điều hành tách biệt để phê duyệt giao dịch, và áp dụng các lớp xác thực nâng cao đối với giao dịch có giá trị lớn. Ngoài ra, các bài kiểm tra an ninh định kỳ và mô phỏng tấn công lừa đảo cũng được đề xuất nhằm giảm thiểu rủi ro từ kỹ thuật social engineering.

Theo CertiK, vụ hack Bybit bắt nguồn từ một cuộc tấn công lừa đảo (phishing), trong đó những người ký giao dịch multisignature đã vô tình phê duyệt một hợp đồng độc hại, tạo điều kiện để tin tặc rút tiền.