Các nhà nghiên cứu phát hiện tin tặc dùng hợp đồng thông minh Ethereum để che giấu mã độc, đánh dấu bước tiến hóa tinh vi trong tấn công chuỗi cung ứng.

Một báo cáo mới từ ReversingLabs cho thấy tin tặc đang lợi dụng blockchain Ethereum như một kênh liên lạc bí mật để triển khai phần mềm độc hại, đánh dấu bước tiến hóa tinh vi trong các cuộc tấn công chuỗi cung ứng.

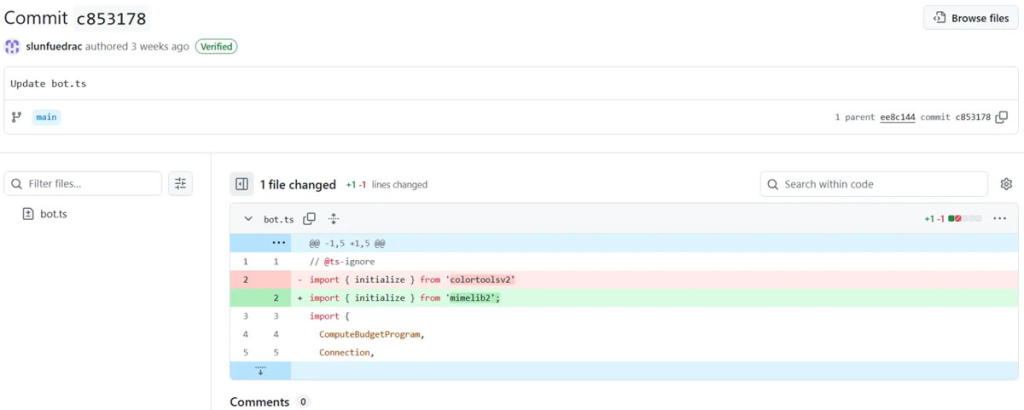

Các nhà nghiên cứu phát hiện hai gói độc hại trên kho lưu trữ Node Package Manager (NPM), mang tên “colortoolsv2” và “mimelib2”, được phát hành từ tháng 7. Thay vì nhúng trực tiếp đường dẫn độc hại vào mã nguồn – vốn dễ bị công cụ quét phát hiện – các gói này hoạt động như trình tải.

Khi được cài đặt, chúng gửi truy vấn đến một hợp đồng thông minh Ethereum, hợp đồng này trả về địa chỉ máy chủ điều khiển để tải xuống payload giai đoạn hai. Lưu lượng ban đầu nhờ vậy trông hợp pháp, khiến việc phát hiện gần như bất khả thi.

Theo nhà nghiên cứu Lucija Valentić, điểm mới nằm ở việc sử dụng hợp đồng thông minh Ethereum để lưu trữ URL chứa lệnh độc hại – một biến thể khác biệt so với các chiến thuật trước đây. Điều này cho thấy tốc độ tiến hóa nhanh chóng của tấn công chuỗi cung ứng, khi tin tặc liên tục khai thác công nghệ mới nổi để vượt qua phòng thủ truyền thống.

Mối đe dọa không dừng lại ở đó. Các gói mã độc chỉ là một phần trong chiến dịch lừa đảo quy mô lớn: tin tặc dựng kho mã giả mạo trên GitHub, ngụy trang thành dự án bot giao dịch tài sản mã hóa. Các kho này được chuẩn bị công phu với lịch sử commit giả, tài khoản theo dõi giả và tài liệu kỹ thuật được soạn thảo chuyên nghiệp, nhằm đánh lừa các nhà phát triển thiếu cảnh giác.

Sự xuất hiện của kỹ thuật này phản ánh xu hướng đáng báo động: chỉ riêng năm 2024, giới nghiên cứu đã ghi nhận ít nhất 23 chiến dịch mã độc liên quan đến tài sản mã hóa trên các kho mã nguồn mở. Ngoài Ethereum, các cuộc tấn công tương tự cũng đã nhắm đến hệ sinh thái Solana và cả thư viện Python phổ biến “Bitcoinlib”, cho thấy mối nguy ngày càng lan rộng.