Nhóm hacker Lazarus vừa chuyển 400 ETH (khoảng 750.000 USD) qua dịch vụ trộn tiền Tornado Cash, đồng thời phát tán mã độc mới nhắm vào các nhà phát triển phần mềm và ví tiền mã hóa.

Ngày 13/3, công ty bảo mật blockchain CertiK đã cảnh báo trên nền tảng X về một giao dịch đáng ngờ liên quan đến 400 ETH được chuyển vào Tornado Cash. CertiK xác nhận dòng tiền này có mối liên hệ với các hoạt động trước đây của Lazarus trên mạng Bitcoin.

Hoạt động này diễn ra trong bối cảnh Lazarus bị cáo buộc đứng sau nhiều vụ tấn công quy mô lớn gần đây, bao gồm vụ tấn công vào sàn giao dịch Bybit ngày 21/2 gây thiệt hại 1,4 tỷ USD. Nhóm này cũng bị nghi ngờ liên quan đến vụ hack sàn Phemex hồi tháng 1 với thiệt hại 29 triệu USD và từng gây chấn động với vụ tấn công mạng Ronin năm 2022, chiếm đoạt 600 triệu USD.

Theo thống kê từ Chainalysis, tin tặc Triều Tiên đã đánh cắp hơn 1,3 tỷ USD tài sản mã hóa thông qua 47 vụ tấn công chỉ trong năm 2024, tăng gấp đôi so với tổng thiệt hại của cả năm 2023.

Chiến dịch mã độc mới nhắm vào hệ sinh thái NPM

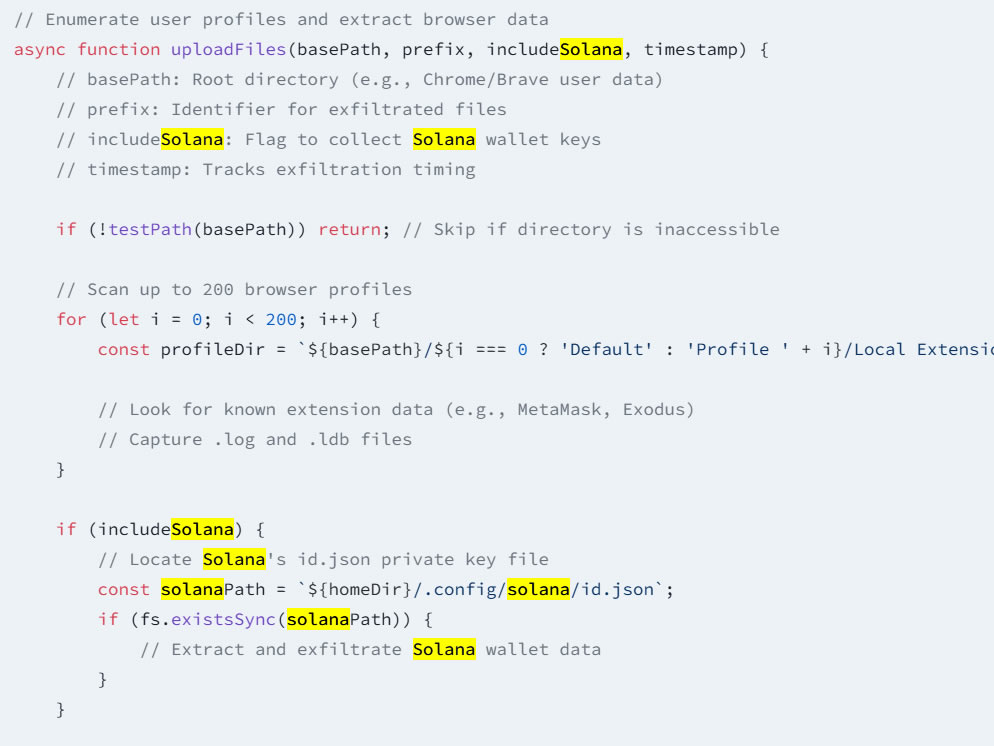

Song song với các vụ tấn công trực tiếp vào sàn giao dịch, Lazarus còn mở rộng phạm vi hoạt động sang lĩnh vực phát triển phần mềm. Các chuyên gia an ninh mạng tại Socket vừa phát hiện một chiến dịch phát tán mã độc mới nhắm vào hệ sinh thái Node Package Manager (NPM) – kho thư viện và gói JavaScript được sử dụng rộng rãi trong cộng đồng phát triển.

Socket báo cáo nhóm Lazarus đã triển khai sáu gói phần mềm độc hại mới được thiết kế để xâm nhập môi trường phát triển, đánh cắp thông tin đăng nhập, trích xuất dữ liệu tiền mã hóa và cài đặt backdoor. Các gói này sử dụng kỹ thuật “typosquatting” – giả mạo các thư viện phổ biến bằng cách thay đổi một vài ký tự trong tên gọi nhằm đánh lừa các nhà phát triển. “BeaverTail” là một trong những gói độc hại điển hình trong chiến dịch này.

Mã độc đặc biệt nhắm vào các ví tiền mã hóa như Solana và Exodus Wallets, tấn công các tệp trong trình duyệt Google Chrome, Brave và Firefox, cũng như dữ liệu keychain trên macOS. Đối tượng chính của cuộc tấn công là các nhà phát triển – những người có khả năng cao vô tình cài đặt các gói độc hại trong quá trình làm việc.

Mặc dù việc xác định chính xác Lazarus đứng sau chiến dịch này vẫn còn nhiều thách thức, các nhà nghiên cứu nhận định “các chiến thuật, kỹ thuật và quy trình (TTPs) được quan sát trong cuộc tấn công NPM này có sự tương đồng rõ ràng với các hoạt động trước đây của Lazarus.”