Một chiến dịch mã độc quy mô lớn đang sử dụng quảng cáo giả để bẫy người dùng tài sản mã hóa, có thể đã nhắm đến hơn 10 triệu người dùng toàn cầu.

Một chiến dịch phát tán mã độc tinh vi quy mô lớn có tên “JSCEAL” đang âm thầm nhắm vào người dùng tài sản mã hóa thông qua hình thức mạo danh các ứng dụng giao dịch phổ biến. Theo báo cáo được công ty an ninh mạng Check Point công bố ngày 29/7, chiến dịch này đã hoạt động ít nhất từ tháng 3/2024, liên tục biến đổi và phát triển, tận dụng quảng cáo trực tuyến để dụ người dùng cài đặt các phần mềm độc hại giả dạng gần 50 nền tảng giao dịch uy tín như Binance, MetaMask và Kraken.

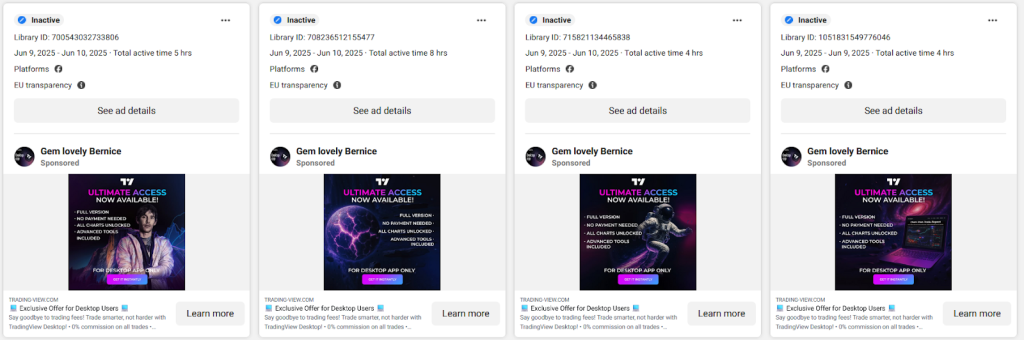

Các nhà nghiên cứu an ninh mạng cảnh báo phạm vi ảnh hưởng của chiến dịch này là rất lớn. Chỉ tính riêng trong nửa đầu năm 2025, nền tảng quảng cáo của Meta đã hiển thị khoảng 35.000 quảng cáo độc hại, tiếp cận ít nhất 3,5 triệu người dùng tại Liên minh Châu Âu.

Tuy nhiên, do chiến dịch cũng mở rộng sang việc giả mạo các tổ chức tài chính và sàn giao dịch tại khu vực châu Á – nơi tập trung lượng người dùng mạng xã hội đông đảo – Check Point ước tính con số người dùng bị nhắm đến trên toàn cầu có thể dễ dàng vượt qua mốc 10 triệu. Công ty này đồng thời lưu ý, việc xác định chính xác quy mô thực tế của số người bị ảnh hưởng là rất khó, và số lượt hiển thị quảng cáo không nhất thiết phản ánh số nạn nhân bị tấn công thành công.

Sự nguy hiểm của JSCEAL chủ yếu đến từ khả năng lẩn tránh các biện pháp bảo mật hiện tại. Khi người dùng nhấp vào quảng cáo giả, họ sẽ bị chuyển hướng sang các trang web được thiết kế với giao diện giống hệt trang thật nhằm đánh lừa nạn nhân, trong khi đồng thời kích hoạt các đoạn mã độc. Do các thành phần của cuộc tấn công phối hợp chặt chẽ và được ngụy trang kỹ lưỡng, việc phát hiện và ngăn chặn mã độc càng trở nên phức tạp.

Sau khi cài đặt thành công, ứng dụng giả mạo sẽ hiển thị giao diện tương tự như ứng dụng thật, khiến nạn nhân tin rằng không có điều gì bất thường xảy ra, trong khi mã độc đã âm thầm hoạt động ở chế độ nền.

Được lập trình hoàn toàn bằng JavaScript, mã độc JSCEAL không yêu cầu bất kỳ tương tác bổ sung nào từ người dùng để thực thi sau khi cài đặt. Bên cạnh việc sử dụng mã nguồn được biên dịch, JSCEAL còn áp dụng các kỹ thuật làm rối mã (heavy obfuscation), gây nhiều khó khăn và tốn kém thời gian cho các chuyên gia bảo mật khi muốn phân tích và xử lý.

Mục đích cuối cùng của mã độc này là đánh cắp lượng lớn thông tin nhạy cảm từ thiết bị nạn nhân. JSCEAL thu thập toàn bộ thao tác gõ phím để đánh cắp mật khẩu, chiếm quyền truy cập vào tài khoản Telegram, trích xuất mật khẩu đã lưu và dữ liệu tự động điền trên trình duyệt. Bên cạnh đó, mã độc còn đánh cắp cookie, qua đó nhận diện các trang web mà người dùng thường xuyên truy cập, đồng thời có khả năng chiếm quyền kiểm soát các tiện ích mở rộng ví tài sản mã hóa như MetaMask.

Trước những nguy cơ này, Check Point khuyến nghị người dùng cần triển khai các giải pháp bảo mật chuyên sâu, có khả năng phát hiện mã độc thông qua việc phân tích hành vi, nhằm chủ động ngăn chặn việc thực thi các đoạn mã JavaScript độc hại.