Máy tính lượng tử một ngày nào đó có thể bẻ khóa mã hóa của Bitcoin, nhưng nhiều khả năng mật mã sẽ vượt qua các thế hệ siêu máy tính mới.

Jeremy Van der Haegen là một nhà báo tự do người Bỉ chuyên viết về kinh doanh và chính trị của khu vực Châu Á – Thái Bình Dương, crypto và công nghệ blockchain.

Một trong những vấn đề bị bỏ qua nhiều nhất của các hệ thống blockchain là khả năng chống lại các máy móc tiên tiến được gọi là máy tính lượng tử.

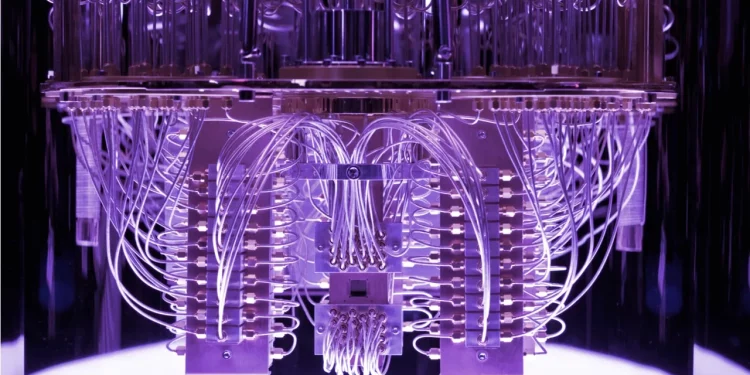

Những máy tính mạnh mẽ này sử dụng vật lý lượng tử để giải quyết các vấn đề phức tạp nằm ngoài tầm với của các thiết bị truyền thống bằng cách sử dụng qubit — một sự phát triển của bit nhị phân cổ điển.

Qubit có thể đại diện cho giá trị 1 hoặc 0 cùng một lúc, điều này hứa hẹn mang lại sức mạnh tính toán tăng theo cấp số nhân.

Các siêu cường hàng đầu thế giới đang đổ hàng tỷ USD vào sự phát triển của công nghệ này — và vì lý do chính đáng. Những quốc gia hoặc công ty đầu tiên khai thác điện toán lượng tử sẽ sẵn sàng bẻ khóa mã hóa bảo vệ các tài liệu nhạy cảm của đối thủ.

Trong trường hợp của các hệ thống blockchain, mật mã bảo vệ sổ cái chống giả mạo của chúng có thể gặp rủi ro. Các nhà nghiên cứu tại Đại học Sussex đã ước tính vào tháng 2 rằng một máy tính lượng tử với 1,9 tỷ qubit về cơ bản có thể bẻ khóa mã hóa bảo vệ Bitcoin chỉ trong vòng 10 phút. Chỉ 13 triệu qubit có thể thực hiện công việc trong khoảng 1 ngày.

May mắn thay, khả năng triển khai máy tính lượng tử với rất nhiều qubit dường như vẫn còn nhiều năm nữa. IBM đã công bố bộ vi xử lý 127-qubit của mình chỉ vào năm ngoái , trong khi một đơn vị thể thao 1.000 qubit sẽ được hoàn thành vào cuối năm 2023.

Jens Groth, một giáo sư Đan Mạch về mật mã học và nhà nghiên cứu mã hóa tại Dfinity cho biết: “Chúng tôi vẫn chưa đến đó. Không ai biết khung thời gian chính xác trông như thế nào, nhưng blockchain có thể chỉ gặp rủi ro trong vòng 10 đến 20 năm”.

Groth nhấn mạnh rằng có một sự khác biệt quan trọng giữa 2 loại qubit — vật lý và logic. Phần sau mô tả một qubit đạt được sự chồng chất giữa 1 và 0 thông qua một cổng lượng tử. Một qubit logic bao gồm chín qubit vật lý .

Ông giải thích: “Các thông báo của công ty về một cột mốc qubit mới thường liên quan đến các qubit vật lý, chứ không phải các qubit logic’’.

Mặc dù các nhà nghiên cứu như Groth không phân loại máy tính lượng tử là mối đe dọa tức thời đối với công nghệ blockchain, nhưng việc thử nghiệm các giải pháp vẫn đang diễn ra. Groth nói: “Các nhà mật mã học phản ánh về một biện pháp đối phó phù hợp sẽ như thế nào’’.

Các nhà phát triển chuỗi khối có lợi thế rõ ràng trong cuộc đua bảo vệ trước sức mạnh tính toán ngày càng tăng. Cụ thể, họ có thể tăng số lượng chữ số trong các khóa mật mã bảo vệ chuỗi — một quá trình mở rộng quy mô nhanh hơn so với những gì kẻ tấn công bắt kịp. Groth tuyên bố: “Các hậu vệ đang chiến thắng trong trận chiến này về lâu dài’’.

Điều này được thể hiện rõ ràng trong lĩnh vực mã hóa khóa đối xứng khi kiểm tra Tiêu chuẩn mã hóa nâng cao phổ biến (AES). Biến thể phổ biến nhất của 128 khóa có thể bị bẻ khóa bởi máy tính lượng tử và thậm chí là những kẻ tấn công cổ điển. Tuy nhiên, biến thể AES 256, có số lượng phím gấp đôi, có vẻ đủ mạnh để chống lại các cuộc tấn công vũ phu bởi các máy lượng tử trong tương lai gần.

Tuy nhiên, một số nhà mật mã thận trọng về việc coi mã hóa là người chiến thắng tự động trong thế giới hậu lượng tử. Angshuman Karmakar, một cộng sự nghiên cứu tại nhóm Bảo mật Máy tính và Mật mã Công nghiệp (COSIC) của KU Leuven , cho biết: “Rất khó để dự đoán liệu chúng tôi có khả năng liên tục mở rộng các kích thước chính chống lại các máy tính lượng tử mạnh mẽ hay không’’ .

“Bạn luôn phải có một cách tiếp cận bi quan khi bạn đang ở bên phòng ngự. Một thuật toán tuyệt vời mới có thể xuất hiện và bất ngờ khiến những kẻ tấn công có lợi thế. Khả năng điều này xảy ra là cực kỳ thấp, nhưng không bao giờ có thể loại trừ được”, Karmakar nói.

Trong khi đó, mật mã dựa trên mạng lưới cung cấp một giải pháp tiềm năng khác cho các cuộc tấn công lượng tử. Loại mã hóa này thêm nhiễu toán học thậm chí có thể gây nhầm lẫn cho một siêu máy tính tương lai.

“Máy tính lượng tử có thể mò kim đáy bể bằng cách liên tục tăng gấp đôi xác suất tìm thấy nó. Bạn cần thiết kế các cấu trúc mà những máy tính này không thể tận dụng được”, Groth nói.

Theo Karmakar, các giải pháp dựa trên mạng tinh thể hiện đang trong quá trình tiêu chuẩn hóa và sẽ sớm sẵn sàng để sử dụng công khai. “Rất nhiều sẽ phụ thuộc vào tốc độ của ngành công nghiệp có thể áp dụng mã hóa mới. Mặt khác, còn rất nhiều thời gian trước khi các máy tính lượng tử đạt đến mức chúng có thể bẻ khóa một chuỗi khối”, ông nói.

Thực hiện nâng cấp mã hóa cho hệ thống blockchain dường như là vấn đề đau đầu nhất đối với các nhà mật mã học. Trong một blockchain điển hình như Bitcoin, mọi nút sẽ phải được thuyết phục để chuyển sang một phương pháp mã hóa mới.

Các giao thức quản trị như Máy tính Internet có thể tự động cập nhật hệ thống của họ thông qua sự bỏ phiếu của người dùng. Quyết tâm tập thể sẽ là điều cần thiết trong mọi trường hợp.

Tuy nhiên, quá trình nâng cấp các khóa riêng hiện có có thể tạo ra các lỗ hổng mới. Đó là bởi vì, theo Groth, các khóa mới sẽ được hệ thống tạo ra sau khi thực hiện thành công mã hóa hậu lượng tử. Để kích hoạt chuyển đổi sang khóa mới, người dùng sẽ phải ký phê duyệt với khóa cũ của họ.

Tuy nhiên, những người dùng không hoạt động có thể không bao giờ nâng cấp khóa cá nhân của họ, điều này có thể gây ra sự cố nghiêm trọng. Các ví không hoạt động khá lớn, như những ví chứa khoảng 1 triệu Bitcoin được cho là thuộc về Satoshi Nakamoto, có khả năng sẽ không bao giờ được cải tiến mã hóa.

Điều này có thể để lại một số phần kế thừa nhất định của hệ sinh thái crypto trước các cuộc tấn công dựa trên lượng tử ngay cả khi blockchain mà chúng dựa vào đã được nâng cấp một cách an toàn.

Điểm mấu chốt là, mặc dù các blockchain hiện tại có vẻ an toàn với điện toán lượng tử, nhưng các nhà phát triển sẽ cần phải cảnh giác và sẵn sàng thực hiện các bước mới để đảm bảo điều này vẫn đúng.

Nguồn: decrypt